著者:

Laura McKinney

作成日:

7 4月 2021

更新日:

1 J 2024

コンテンツ

あなたはコンピューターの才能で有名なのかもしれませんし、人々にあなたのことをそのように考えてもらいたいのかもしれません。コンピューターに侵入(またはハッキング)するには、コンピューターシステム、ネットワークセキュリティ、およびコードを理解している必要があります。 思想 ハック、彼らはすぐに圧倒されます。ハッキングしていることを証明するために違法なことをする必要はありません。基本的なターミナルコマンドを使用するか、.batファイルを作成して、視聴者を感動させる一連の文字を含むMatrix風のブラウザを起動する必要があります。

手順

方法1/3:コマンドプロンプトの使用

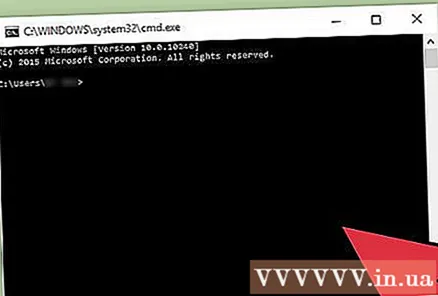

コンピューターで「実行」機能を開きます。 [スタート]メニューをクリックして[実行]機能を探すか、コンピューターで「実行」というキーワードを使用して通常の検索を実行し、この方法で開くことができます。

- Windowsユーザーは、次のキーの組み合わせを使用して、実行機能をすばやく開くことができます。 ⊞勝つ+R

コマンドプロンプトウィンドウを開きます。 [実行]ウィンドウの検索バーに「Cmd」と入力します。コマンドプロンプト(またはコマンドライン)が表示されます。このプログラムは、ユーザーがテキスト入力メソッドを介してコンピューターと対話するための方法です。- Appleユーザー Spotlightを使用してターミナルコマンドライン(Macバージョンのコマンドプロンプト)を開くか、キーワード「terminal」を使用して通常のデスクトップ検索を実行できます。

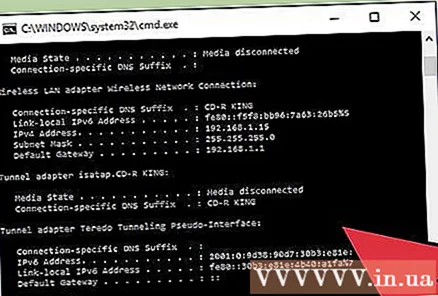

コマンドプロンプトまたはターミナルを使用して、ハッキングのふりをします。 WindowsコマンドプロンプトとAppleターミナルでタスクを実行したり情報を照会したりするために使用できるコマンドはたくさんあります。以下のコマンドは非常に印象的で、ソフトウェアに無害であり、完全に正当です。- Windowsユーザー 次のコマンドを入力してみてください。押すことを忘れないでください ↵入力 プロセスをより複雑に見せるために、各コマンドを連続してすばやく実行します。

- 色a

- このコマンドは、コマンドウィンドウのテキストを背景が黒の緑に変更します。 「color」の後の部分を0〜9の数字またはA〜Fの文字に置き換えて、フォントの色を変更できます。コマンドプロンプト。

- dir

- ipconfig

- 木

- ping google.com

- Pingコマンドは、デバイスがネットワークを介して別のデバイスと通信できるかどうかを確認します(簡単ですが、誰もが知っているわけではありません)。上記の例でGoogleを置き換えるだけで、どのWebサイトでも使用できます。

- 色a

- Appleコンピューターで次の安全なコマンドを使用して、プロのハックのように一連の文字で画面を埋めることができます。ターミナルウィンドウに次のコマンドを入力して、目的の効果を実現します。

- 上

- ps -fea

- ls -ltra

- Windowsユーザー 次のコマンドを入力してみてください。押すことを忘れないでください ↵入力 プロセスをより複雑に見せるために、各コマンドを連続してすばやく実行します。

コマンドとウィンドウを切り替えます。 複数のコマンドプロンプトウィンドウまたはターミナルウィンドウを開き、さまざまなコマンドを使用して、非常に複雑で無関係なプロセスを同時に実行しているように見せることができます。広告

方法2/3:Windowsで.batファイルを作成する

メモ帳を開きます。 .batファイルを作成するには、エディターを使用してプレーンテキストを作成し、コンピューターが実行可能なコマンドとして読み取れるように保存する必要があります。メモ帳またはその他の基本的なテキストエディタを使用して、.batファイルを書き込むことができます。

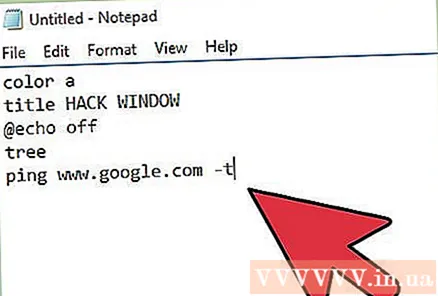

メモ帳で.batファイルのプロセスを作成します。 次のテキストは、「ハックウィンドウ」というタイトルの緑色のフォントウィンドウで開きます。タイトルを変更するには、メモファイルの「タイトル」という単語の後のテキストを変更します。 「@echooff」セクションはコマンドプロンプトを非表示にし、「tree」はディレクトリツリーを表示して、ハッキングプロセスをより現実的にします。テキストの一番下の行はGoogleサーバーにpingを送信します。これは違法ではありませんが、アマチュアの目には複雑さを増すだけです。空白のメモ文書に次のように入力します。

- 色a

タイトルHACKWINDOW

@エコーオフ

木

ping www.google.com -t

- 色a

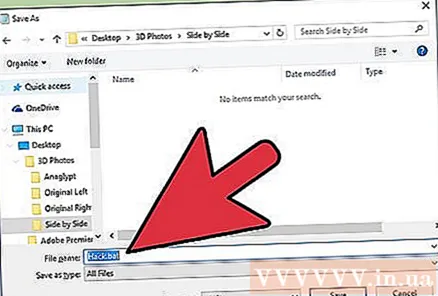

ドキュメントを.batファイルとして保存します。 ファイルを保存するときは、「名前を付けて保存」を選択する必要があります。表示されるダイアログボックスで、ファイルに「.bat」拡張子の付いた名前を付けます。テキストドキュメントは、コマンド文字列を実行するようにオペレーティングシステムに指示するバッチファイルとして保存されます。

- たぶん、この方法はWindowsVistaでは機能しません。

- 拡張子が.batのファイルを保存すると、すべてのフォーマットが失われることを警告するダイアログボックスが表示されます。 「はい」をクリックして、.batファイルの作成を終了してください。

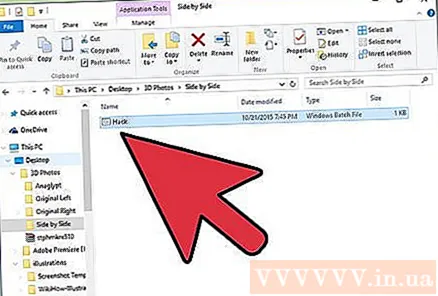

.batファイルを起動します。 保存したフォルダにある.batファイルをダブルクリックすると、ウィンドウが開き、ハッカー(ハッカーとも呼ばれます)が通常行う複雑なコンピュータプロセスが起動し、実際に動作します。 。広告

方法3/3:オンラインWebサイトを使用する

Webブラウザを開きます。 一部のWebサイトには、複雑なコンピューター機能を模倣する機能があります。これらのウェブサイトは、映画/ビデオ効果またはあなたのようなユーザーのために作成されています。

hackertyper.netをチェックしてください。 このウェブサイトは、ハッカーが通常視聴者を驚かせる速度で行うのと同じテキストを生成します。このWebサイトを使用して友達をだますときに直面する可能性のある問題の1つは、ハッカー風のコードが生成されることです。 あまりにも 速く、効果を損なう可能性が高くなります。

別のブラウザウィンドウを開き、オンラインのguihacker.comWebサイトにアクセスします。 このWebページを開いたままにして、データストリーム、急速に変化するパラメータ、高周波正弦波などの一般的なハッカー画像を表示します。これらの画像がバックグラウンドで実行されている場合、次のように言うことができます。

- 「友人のサーバーからデータをコンパイルして、コードにエラーがあるかどうかを確認しています。これには数時間かかるはずです。」

- 「バックグラウンドでいくつかの分析を実行して、プロセッサがオーバークロックによる温度上昇にどのように対処するかをリアルタイムで確認しています。」

geektyper.comによるさまざまなテーマのhakエミュレーターとのインターフェース。 このサイトは、最も現実的に見えるハックエミュレーターを使用しています。ウェブサイトのホームページにアクセスした後、ハックのようにテキストを入力する代わりにテーマを選択できます。ユーザーはフォルダーをクリックして、複雑な偽のプロセスを起動することもできます。

- ハッカーテキストで作成されたキーストロークと、トピックを選択した後にブラウザウィンドウに表示されるフォルダをクリックしてアクティブ化できる偽のプロセスを切り替えます。

これらのさまざまなWebページを別のウィンドウで開きます。 各Webサイトは、さまざまな種類のハッカー/疑似コードテキストを生成し、感じ方が異なります。キーの組み合わせを使用して、開いているウィンドウをすばやく切り替えることができます Alt+タブ↹ オプション間を循環します。を押す前に、各ウィンドウにいくつかのキーの組み合わせを入力してください Alt+タブ↹ 新しい偽のハックブラウザウィンドウに切り替えて、感覚を高めます。タブが同じウィンドウで開いている場合は、を押すことができます Ctrl+タブ↹.

- 開いているウィンドウを別の方法で配置するか、開いているウィンドウをバックグラウンドで開いたままにして、よりリアルな外観にしてみてください。

助言

- バッチファイルを文書化できる場合は、このプロセスを次のレベルに進めることができます。

- この記事を適用して、友達に感動を与えることができます。

警告

- コンピュータシステムとコードに精通している人は、あなたが本物のハッキングをしているのか、単にふりをしているのかをすぐに知ることができます。適切なオーディエンスを選択してください。

- 一部の高齢者はあなたが本当のハッキングだと思うかもしれませんので、トラブルに巻き込まれないように注意してください。

- コマンドプロンプトを使用するときは注意してください。誤って実行可能なコマンドを入力すると、コンピューターの重要なファイルが破損したり、データが失われたり、さらに悪化したりする可能性があります。