著者:

Judy Howell

作成日:

26 J 2021

更新日:

1 J 2024

![Nmapスクリプトを使用してネットワークの脆弱性を見つける[チュートリアル]](https://i.ytimg.com/vi/3U1pJ-eJrAU/hqdefault.jpg)

コンテンツ

ネットワークのセキュリティまたは他の誰かのセキュリティについて心配していますか?不要な侵入者からルーターを保護することは、安全なネットワークの基盤の1つです。このタスクの基本的なツールの1つは、NmapまたはNetworkMapperです。このプログラムはターゲットをスキャンし、開いているポートと閉じているポートを報告します。セキュリティスペシャリストは、このプログラムを使用してネットワークのセキュリティをテストします。

ステップに

方法1/2:Zenmapを使用

Nmapインストーラーをダウンロードします。 これは、開発者のWebサイトから無料でダウンロードできます。ウイルスや偽のファイルを避けるために、開発者から直接ダウンロードすることを強くお勧めします。 Nmapのインストールパッケージには、初心者がコマンドを習得しなくてもスキャンを簡単に実行できるようにするNmapのグラフィカルインターフェイスであるZenmapが含まれています。

Nmapインストーラーをダウンロードします。 これは、開発者のWebサイトから無料でダウンロードできます。ウイルスや偽のファイルを避けるために、開発者から直接ダウンロードすることを強くお勧めします。 Nmapのインストールパッケージには、初心者がコマンドを習得しなくてもスキャンを簡単に実行できるようにするNmapのグラフィカルインターフェイスであるZenmapが含まれています。 - Zenmapプログラムは、Windows、Linux、およびMac OS Xで使用できます。すべてのオペレーティングシステムのインストールファイルは、NmapWebサイトにあります。

Nmapをインストールします。 ダウンロードが完了したら、インストーラーを実行します。インストールするコンポーネントを尋ねられます。 Nmapを最大限に活用するには、それらをすべてチェックしておく必要があります。 Nmapはアドウェアやスパイウェアをインストールしません。

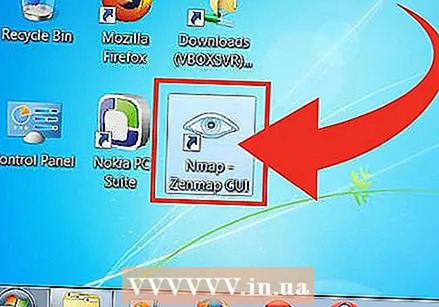

Nmapをインストールします。 ダウンロードが完了したら、インストーラーを実行します。インストールするコンポーネントを尋ねられます。 Nmapを最大限に活用するには、それらをすべてチェックしておく必要があります。 Nmapはアドウェアやスパイウェアをインストールしません。  NmapGUIプログラムZenmapを実行します。 インストール時に設定をデフォルトのままにしておくと、デスクトップにそのアイコンが表示されます。そうでない場合は、[スタート]メニューを確認してください。 Zenmapを開くと、プログラムが起動します。

NmapGUIプログラムZenmapを実行します。 インストール時に設定をデフォルトのままにしておくと、デスクトップにそのアイコンが表示されます。そうでない場合は、[スタート]メニューを確認してください。 Zenmapを開くと、プログラムが起動します。  スキャンのターゲットを入力します。 Zenmapプログラムは、スキャンを非常に簡単なプロセスにします。スキャンを実行する最初のステップは、ターゲットオーディエンスを選択することです。ドメイン(example.com)、IPアドレス(127.0.0.1)、ネットワークアドレス(192.168.1.0/24)、またはそれらの組み合わせを入力できます。

スキャンのターゲットを入力します。 Zenmapプログラムは、スキャンを非常に簡単なプロセスにします。スキャンを実行する最初のステップは、ターゲットオーディエンスを選択することです。ドメイン(example.com)、IPアドレス(127.0.0.1)、ネットワークアドレス(192.168.1.0/24)、またはそれらの組み合わせを入力できます。 - スキャンの強度と目的によっては、Nmapスキャンの実行がISPの利用規約に違反し、疑わしいと思われる場合があります。自国のネットワーク以外のターゲットに対してNmapスキャンを実行する前に、必ず自国の法律とISP契約を確認してください。

プロファイルを選択してください。 プロファイルは、スキャン対象を変更する修飾子のプリセットグループです。プロファイルを使用すると、コマンドラインでパラメータを入力しなくても、さまざまなタイプのスキャンをすばやく選択できます。ニーズに最適なプロファイルを選択してください。

プロファイルを選択してください。 プロファイルは、スキャン対象を変更する修飾子のプリセットグループです。プロファイルを使用すると、コマンドラインでパラメータを入力しなくても、さまざまなタイプのスキャンをすばやく選択できます。ニーズに最適なプロファイルを選択してください。 - 強力なスキャン -広範囲にわたるスキャン。 OS検出、バージョン検出、スクリプトスキャン、トレースルート、および積極的なスキャンタイミングが含まれます。これは「侵入型スキャン」と見なされます。

- pingスキャン -このスキャンは、ターゲットがポートをスキャンせずにオンラインであるかどうかを検出します。

- クイックスキャン -これは、アグレッシブなタイミングと選択されたポートのみがスキャンされるため、通常のスキャンよりも高速です。

- 定期スキャン -これは、パラメータを使用しない標準のNmapスキャンです。 pingを返し、ターゲットから開いているポートを表示します。

[スキャン]をクリックしてスキャンを開始します。 スキャンのアクティブな結果は、Nmapの[出力]タブに表示されます。スキャン時間は、選択したスキャンプロファイル、ターゲットまでの物理的な距離、およびターゲットのネットワーク構成によって異なります。

[スキャン]をクリックしてスキャンを開始します。 スキャンのアクティブな結果は、Nmapの[出力]タブに表示されます。スキャン時間は、選択したスキャンプロファイル、ターゲットまでの物理的な距離、およびターゲットのネットワーク構成によって異なります。  結果を読んでください。 スキャンが完了すると、[Nmap出力]タブの下部に「Nmapdone」というメッセージが表示されます。これで、実行したスキャンのタイプに応じて結果を表示できます。すべての結果はNmapのメインの[出力]タブに表示されますが、特定のデータの詳細については、他のタブを使用できます。

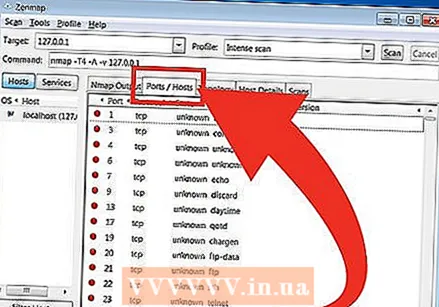

結果を読んでください。 スキャンが完了すると、[Nmap出力]タブの下部に「Nmapdone」というメッセージが表示されます。これで、実行したスキャンのタイプに応じて結果を表示できます。すべての結果はNmapのメインの[出力]タブに表示されますが、特定のデータの詳細については、他のタブを使用できます。 - ポート/ホスト -このタブには、これらのポートのサービスを含む、ポートスキャンの結果が表示されます。

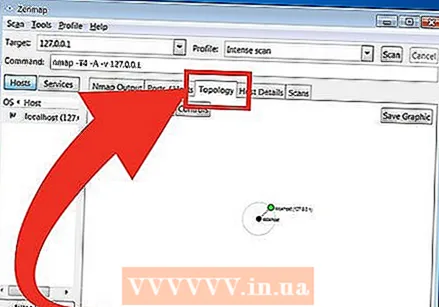

- トポロジー -これは、実行したスキャンのtracerouteを示しています。ここでは、目標に到達するためにデータが通過するホップ数を確認できます。

- ホストの詳細 -これには、ポート数、IPアドレス、ホスト名、オペレーティングシステムなど、スキャンを通じて取得した目標の概要が含まれます。

- スキャン -このタブには、以前に実行したスキャンのジョブが保存されます。これにより、特定のパラメータセットを使用してすばやく再スキャンできます。

- ポート/ホスト -このタブには、これらのポートのサービスを含む、ポートスキャンの結果が表示されます。

方法2/2:コマンドラインを使用する

- Nmapをインストールします。 Nmapを使用する前に、オペレーティングシステムのコマンドラインから実行できるようにソフトウェアをインストールする必要があります。 Nmapは小さく、開発者から無料で入手できます。ご使用のオペレーティングシステムについて、以下の手順に従ってください。

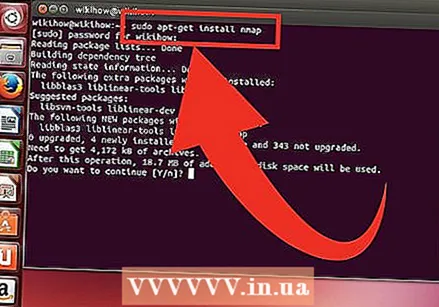

- Linux -リポジトリからNmapをダウンロードしてインストールします。 Nmapは、ほとんどのLinuxリポジトリで使用できます。ディストリビューションに応じて、以下のコマンドを実行します。

- Red Hat、Fedora、SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32ビット)または

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64ビット) - Debian、Ubuntu

sudo apt-get install nmap

- Red Hat、Fedora、SUSE

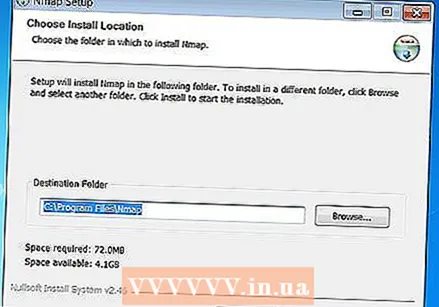

- ウィンドウズ -Nmapからインストーラーをダウンロードします。これは、開発者のWebサイトから無料でダウンロードできます。ウイルスや偽のファイルの可能性を回避するために、開発者から直接ダウンロードすることを強くお勧めします。インストーラーを使用すると、Nmapのコマンドラインツールを正しいフォルダーに抽出せずにすばやくインストールできます。

- Zenmapのグラフィカルユーザーインターフェイスが必要ない場合は、インストールプロセス中にチェックを外すことができます。

- Mac OS X -ディスクイメージファイルNmapをダウンロードします。これは、開発者のWebサイトから無料でダウンロードできます。ウイルスや偽のファイルの可能性を回避するために、開発者から直接ダウンロードすることを強くお勧めします。付属のインストーラーを使用して、システムにNmapをインストールします。 NmapにはOSX10.6以降が必要です。

- Linux -リポジトリからNmapをダウンロードしてインストールします。 Nmapは、ほとんどのLinuxリポジトリで使用できます。ディストリビューションに応じて、以下のコマンドを実行します。

- コマンドラインを開きます。 コマンドラインからNmapコマンドを開始すると、コマンドの下に結果が表示されます。変数を使用してスキャンを変更できます。コマンドラインの任意のディレクトリからスキャンを実行できます。

- Linux -LinuxディストリビューションにGUIを使用している場合は、ターミナルを開きます。ターミナルの場所は、ディストリビューションごとに異なります。

- ウィンドウズ -これには、Windowsキー+ Rを押し、実行フィールドに「cmd」と入力することでアクセスできます。 Windows 8では、Windowsキー+ Xを押して、メニューからコマンドプロンプトを選択します。別のフォルダからNmapスキャンを実行できます。

- Mac OS X -アプリケーションフォルダのユーティリティサブフォルダでターミナルアプリケーションを開きます。

- Linux -LinuxディストリビューションにGUIを使用している場合は、ターミナルを開きます。ターミナルの場所は、ディストリビューションごとに異なります。

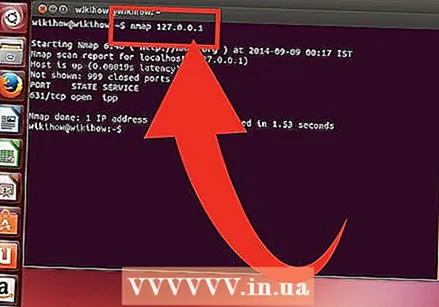

ターゲットオーディエンスのゲートをスキャンします。 標準スキャンを実行するには、nmaptarget>と入力します。これにより、ターゲットにpingが実行され、ポートがスキャンされます。これは簡単に検出できるスキャンです。結果が画面に表示されます。すべての結果を表示するには、もう一度上にスクロールする必要がある場合があります。

ターゲットオーディエンスのゲートをスキャンします。 標準スキャンを実行するには、nmaptarget>と入力します。これにより、ターゲットにpingが実行され、ポートがスキャンされます。これは簡単に検出できるスキャンです。結果が画面に表示されます。すべての結果を表示するには、もう一度上にスクロールする必要がある場合があります。 - スキャンの強度と目的によっては、Nmapスキャンを実行すると、ISPの利用規約に違反し、疑わしいと思われる場合があります。ホームネットワーク以外のターゲットでNmapスキャンを実行する前に、必ず国の法律とISP契約を確認してください。

カスタムスキャンを実行します。 コマンドラインで変数を使用してスキャンのパラメーターを変更すると、より詳細な結果またはより詳細でない結果が得られます。スキャン変数を変更すると、スキャンの深さが変更されます。スペースで区切って、複数の変数を追加できます。ターゲットの前に変数を配置します:nmap変数>変数>ターゲット>

カスタムスキャンを実行します。 コマンドラインで変数を使用してスキャンのパラメーターを変更すると、より詳細な結果またはより詳細でない結果が得られます。スキャン変数を変更すると、スキャンの深さが変更されます。スペースで区切って、複数の変数を追加できます。ターゲットの前に変数を配置します:nmap変数>変数>ターゲット> - -sS -これはSYNステルススキャンです。標準のスキャンほど目立ちませんが、時間がかかる場合があります。最新のファイアウォールの多くは、–sSスキャンを検出できます。

- -sn -これはpingスキャンです。これにより、ポートスキャンが無効になり、ホストがオンラインかどうかのみがチェックされます。

- -O -これはオペレーティングシステムのスキャンです。スキャンは、ターゲットオペレーティングシステムを特定しようとします。

- -A -この変数は、最も一般的に使用されるスキャンのいくつかを使用します:OS検出、バージョン検出、スクリプトスキャン、およびtraceroute。

- -F -これにより、高速モードがアクティブになり、スキャンされるポートの数が減ります。

- -v -これにより、結果により多くの情報が表示され、読みやすくなります。

XMLファイルへのスキャンを実行します。 スキャン結果をXMLファイルに出力して、任意のWebブラウザーで簡単に読み取ることができます。これを行うには、変数が必要です -oX また、新しいXMLファイルにファイル名を指定します。完全なコマンドは、nmap –oX Scan Results.xmltarget>のようになります。

XMLファイルへのスキャンを実行します。 スキャン結果をXMLファイルに出力して、任意のWebブラウザーで簡単に読み取ることができます。これを行うには、変数が必要です -oX また、新しいXMLファイルにファイル名を指定します。完全なコマンドは、nmap –oX Scan Results.xmltarget>のようになります。 - XMLファイルは現在の作業場所に保存されます。

チップ

- ターゲットが応答していませんか?スキャン後にパラメータ「-P0」を配置します。これにより、プログラムがターゲットが存在しないと判断した場合でも、Nmapはスキャンを開始します。これは、コンピューターがファイアウォールによってブロックされている場合に役立ちます。

- スキャンがどのように行われるのか疑問に思っていますか?スキャンの進行中に、スペースバーまたは任意のキーを押して、Nmapの進行状況を表示します。

- スキャンに永遠に(20分以上)かかると思われる場合は、コマンドにパラメーター「-F」を追加して、Nmapが最も使用されているポートのみをスキャンするようにします。

警告

Nmapスキャンを頻繁に実行する場合は、ISP(インターネットサービスプロバイダー)が質問をする可能性があることに注意してください。一部のISPは定期的にNmapトラフィックをスキャンしますが、Nmapは必ずしも最も目立たないツールではありません。 Nmapはハッカーが使用する非常によく知られたツールであるため、説明が必要な場合があります。

- ターゲットをスキャンする権限があることを確認してください。 www.whitehouse.govをスキャンすると、問題が発生するだけです。ターゲットをスキャンする場合は、scanme.nmap.orgを試してください。これは、Nmapの作成者によってセットアップされたテストコンピューターであり、問題なく無料でスキャンできます。